Activé la règles RFC 1918 (In et Out)

Cette norme permet de ne pas router sur internet les adresses IP qui sont réservées pour les réseaux locaux, il s’agit pour l’IPV4 des plages d’adresses en 192.168.0.0/16, 172.16.0.0/12 et 10.0.0.0/8.

A la maison ou dans les Petites Entreprise, vous aurez probablement une adresse IP qui commence par 192.168. Les 2 autres plages sont généralement utilisées par des d’entreprises qui ont des réseaux plus dense.

Je vous renvois à cette excellent article sur Wikipédia qui vous expliquera très bien cette norme.

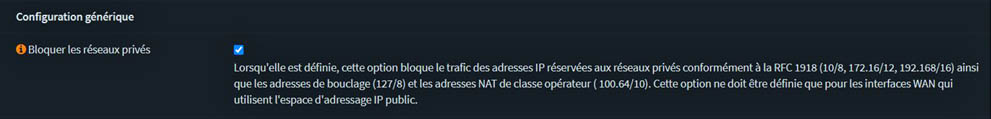

Depuis le menu : Interfaces > WAN, qui désigne le port Ethernet sur lequel arrive votre internet. Vous allez pouvoir empêcher, pour des règles de sécurité évidentes, que des IP en RFC 1918 aient accès à votre routeur (IN). Il suffit juste d’activé la case : « Bloquer les réseaux privés ».

Cependant, cela n’empêchera pas à vos machines qui sont dans votre LAN d’accéder à ces adresses. Comme dans le cas d’un home lab avec le routeur placer en DMZ. Les Machines qui sont dans mon Home Lab ont accès à toutes les adresses du réseau de ma Freebox.

DMZ —— WAN (Internet en 192.168) — FIREWALL OPENSENSE — LAN (réseaux local du lab en 172.16)

Enfin de renforcer la sécurité, nous allons donc configurer une nouvelle règle de pare-feu qui bloquera vos machines placées dans votre LAN d’accéder aux plages d’adresses privés (OUT).

Cette règle peut-être utile également en Entreprise pour vous prémunir d’un acte de malveillance ou d’une erreur humaine.

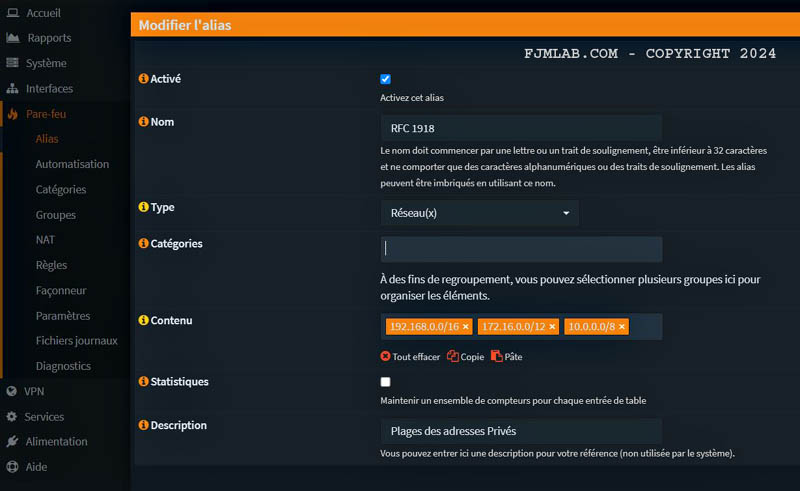

Pour commencer et enfin d’éviter de configurer 3 règles, une pour chaque plage d’adresse. Nous allons dans un premier temp créer un alias :

>> Aller dans le menu : Interfaces > Alias et comme d’habitude le petit + de création.

- Nom : « _Adresse_IP_RFC_1918 » ou ce que vous voulez

- Type : Réseaux

- Contenu : 192.168.0.0/16 172.16.0.0/12 10.0.0.0/8 ‘Ecrivez chaque bloc suivit d’une virgule’

- Description : ce qu’il vous convient.

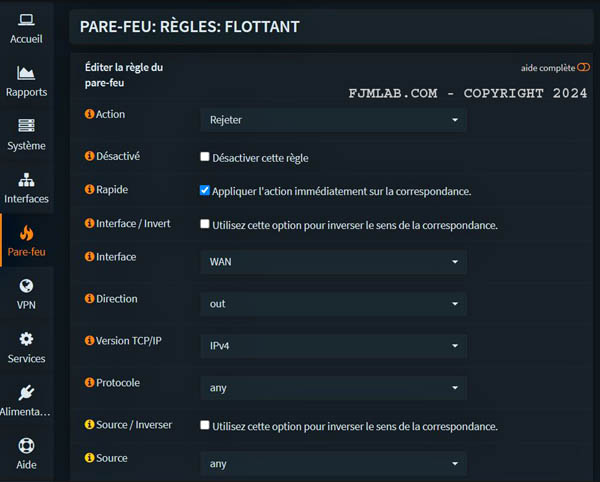

>> Puis, nous allons rajouter »+ » une règle flottante qui va permettre également d’éviter de créer plusieurs règles de pare-feu pour chaque interface. Allez dans le menu : Pare-feu > Règles > Flottant

- Action : Rejeter

- Rapide : Activer (par défaut)

- Interface : WAN

- Direction : Out

- Version TCP/IP : IPv4

- Protocole : any

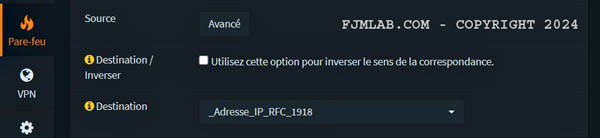

- Source : any

- Destination : le nom de l’alias, dans mon exemple « _Adresse_IP_RFC_1918 »

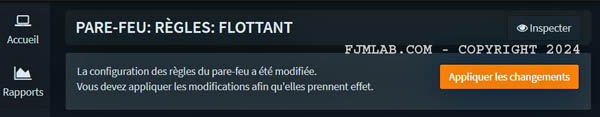

- Puis Cliquez sur : Sauvegarder

- Enfin, dans la fenêtre des règles flottantes, cliquez sur : Appliquer les changements

A partir de ce moment, dans le cadre de votre Home Lab, il ne vous sera plus possible d’accéder à l’interface web d’administration côté WAN. Dans mon cas, j’ai les pc qui sont connectés au switch de la baie et j’ai mis en place également en points d’accès wifi sécurisé dans le réseaux du lab.

Voilà !

A noté, qu’il y a encore d’autres règles qu’on peut ajouter comme l’IDS et l’IPS, cependant ces dernières sont liées à des services payant via des fournisseurs comme ZenArmor.